プロが教える。WordPressサイトをランサムウェアから守る実践的セキュリティ術

2025.10.29

あなたのWordPressサイトはランサムウェアの脅威から守られていますか?

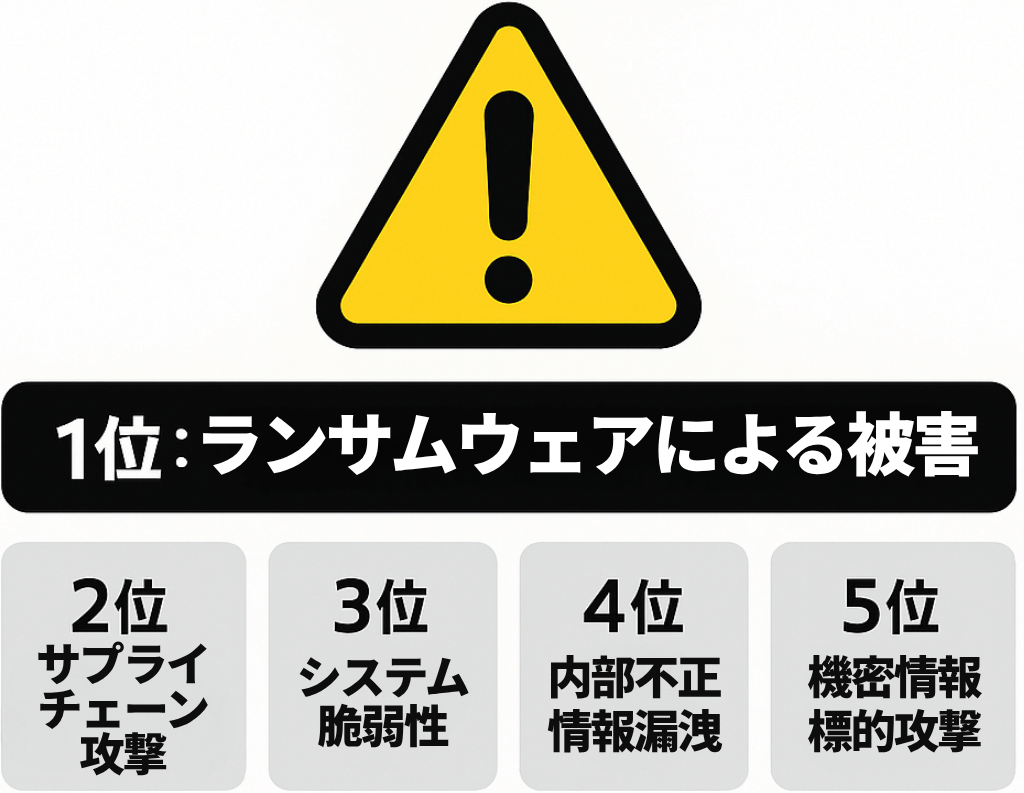

- ランサムウェアはサイバー攻撃の中でも最も被害が大きく、経営者や担当者が最も恐れている脅威の一つです。

- IPA(情報処理推進機構)の「情報セキュリティ10大脅威」では長年組織部門の1位に選定されています。

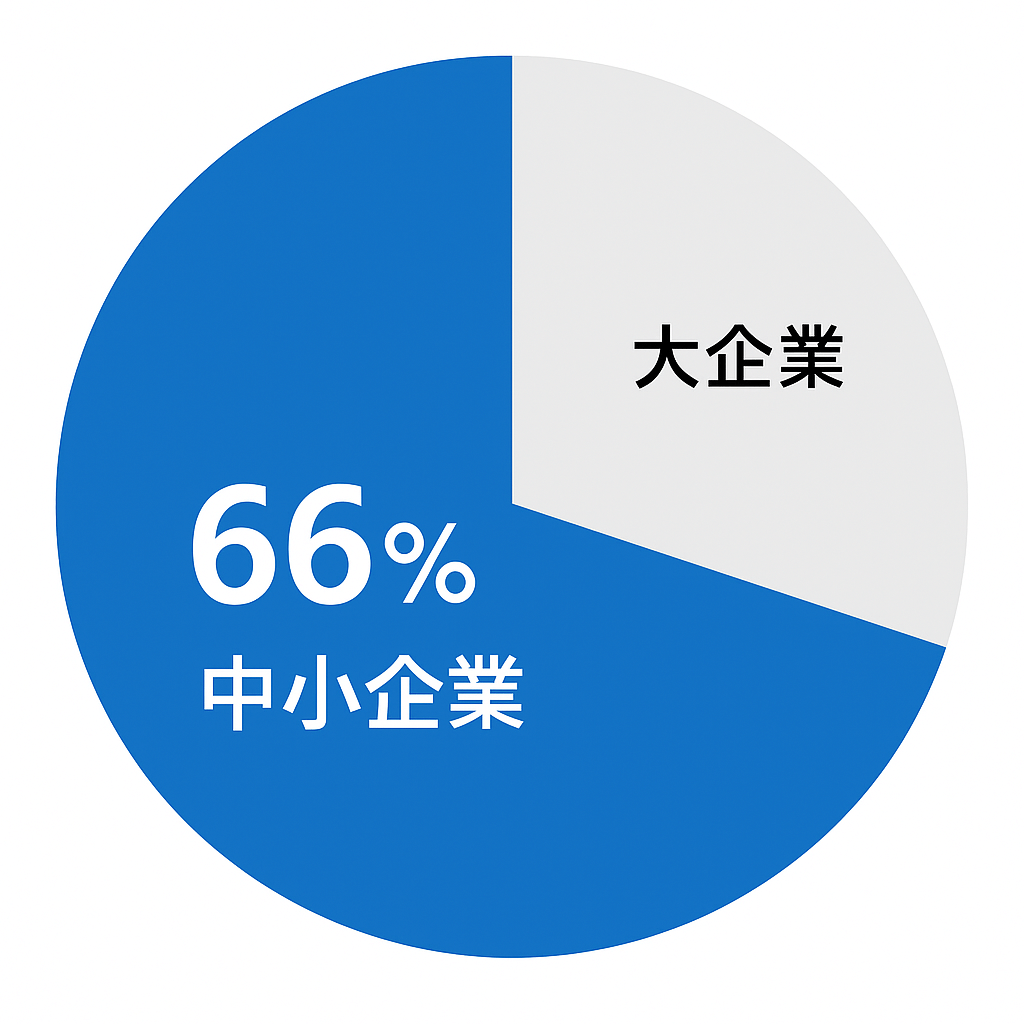

- 特に、対策が比較的手薄になりがちな中小企業が主な標的となっており、被害件数の約3分の2が中小企業を占めています。

ランサムウェアは「対岸の火事」ではありません!

WordPressサイトが直面するランサムウェアの脅威と手口

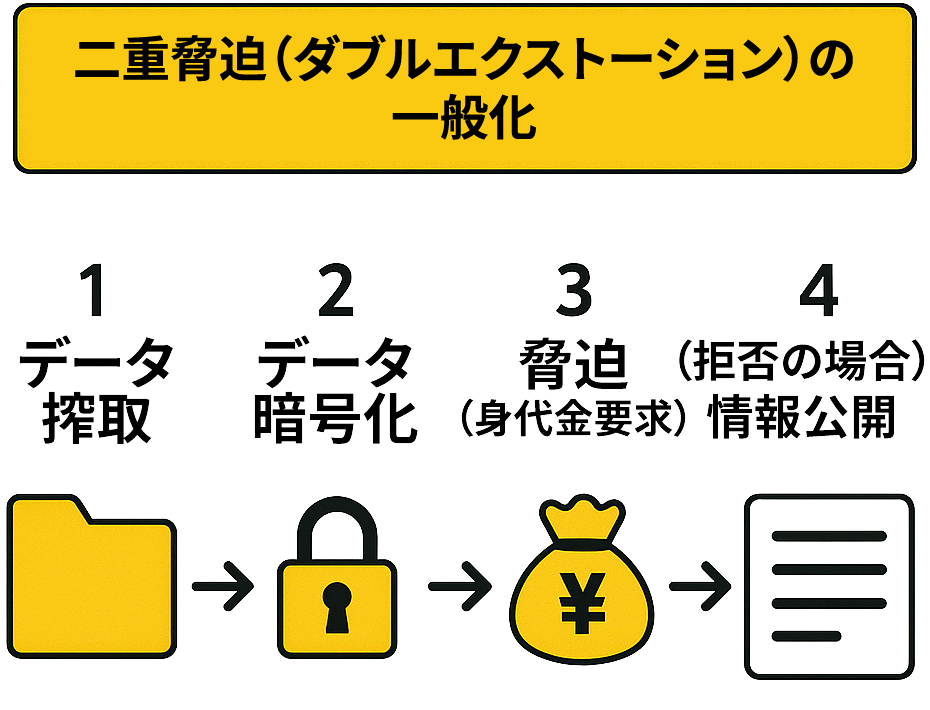

二重脅迫(ダブルエクストーション)の一般化

データを暗号化するだけでなく、事前に窃取した機密情報や個人情報を公開すると脅迫する手口が主流です。

WordPress固有のリスク

WordPress本体、テーマ、プラグインの脆弱性や設定不備を突いた攻撃も、Webサイト管理者にとって大きな脅威となります。

被害の現実

ランサムウェアに感染すると、業務の停止、データの永続的な損失、顧客や取引先からの信頼失墜など、甚大な損害が発生します。復旧にかかるコストは高額化しており、1,000万円以上を要する組織の割合が増加しています。

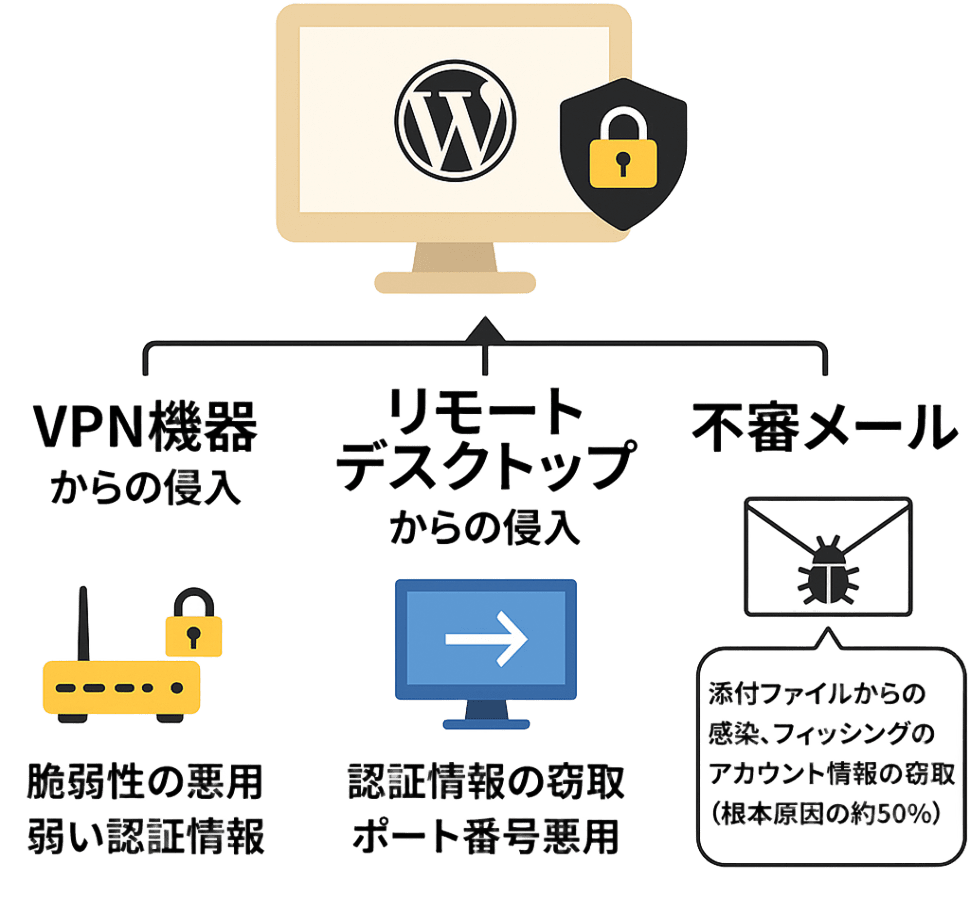

サイトへの主要な侵入経路

ランサムウェアの感染経路は多岐にわたりますが、警視庁の調査では、VPN機器経由とリモートデスクトップ(RDP)経由で全体の8割以上を占めています。

1位)VPN機器からの侵入

機器の脆弱性や、弱い認証情報の悪用。

2位)リモートデスクトップからの侵入

認証情報の窃取や、初期設定のポート番号(3389番)の悪用。

3位)不審メール

添付ファイルやURLからの感染、フィッシングによるアカウント情報の窃取(ソーシャルエンジニアリング)。ソーシャルエンジニアリングはランサムウェアの根本原因の約50%を占めます。

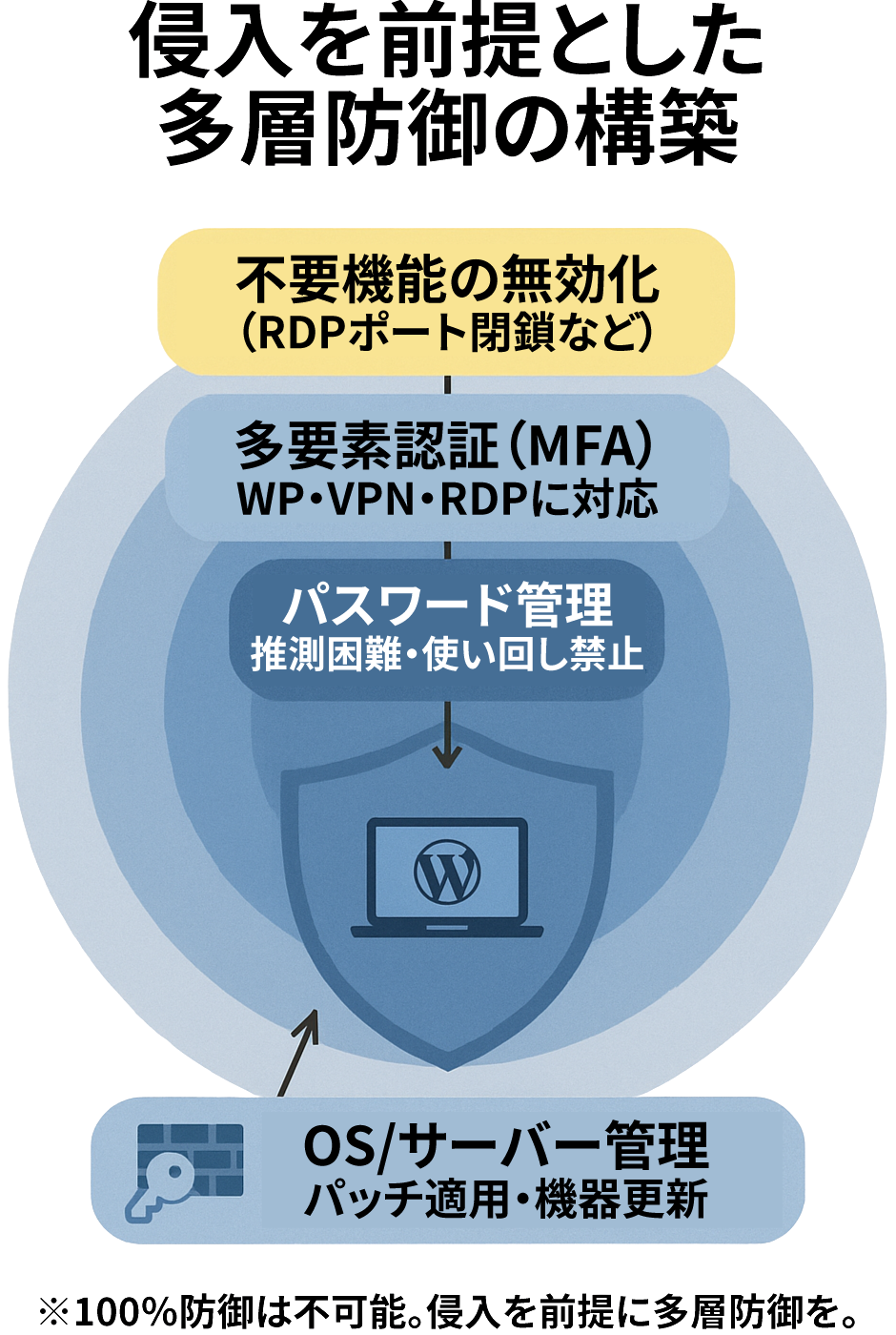

WordPressサイトを守る「多層防御」の実践的対策

100%侵入を防ぐことは不可能であるため、「侵入を前提とした多層防御」を構築し、被害を最小限に抑えます。

WordPress関連

WordPress本体、使用しているすべてのテーマやプラグインは、最新バージョンに保ち、既知の脆弱性を解消します。未パッチのソフトウェアは感染の主要原因の一つです。

OS/サーバー管理

サーバーOS、Webサーバーソフトウェア(Apache/Nginxなど)、VPN機器など、すべてのソフトウェアやハードウェアのパッチを迅速に適用します。

多要素認証(MFA)の導入

WordPress管理画面、サーバー、RDP、VPNなど、すべてのアクセスポイントで多要素認証(MFA)を設定します。

パスワード管理

推測されにくいパスワードを設定し、他のサービスとの使い回しを厳禁します。

不要な機能の無効化

RDP接続ポート番号の変更や、不要なポートの閉鎖など、外部からの攻撃対象領域を最小化します。

「人」による防御の強化、監視体制の構築

従業員に対して、フィッシングメールや不審なリンク/添付ファイルを開かないよう、継続的なセキュリティ意識向上トレーニングを実施しましょう。

また、不審なメールへの対処として、業務に関連する内容を装ったメール(ビジネスメール詐欺など)であっても、電話など別の手段で真偽を確認する手順を定めるというのも一つの方法です。

サーバーアクセスログや認証ログなどの各種ログを適切に取得し、攻撃者による削除や改ざんを防ぎつつ、長期間保全します。ログはインシデント発生時の原因特定に不可欠です。

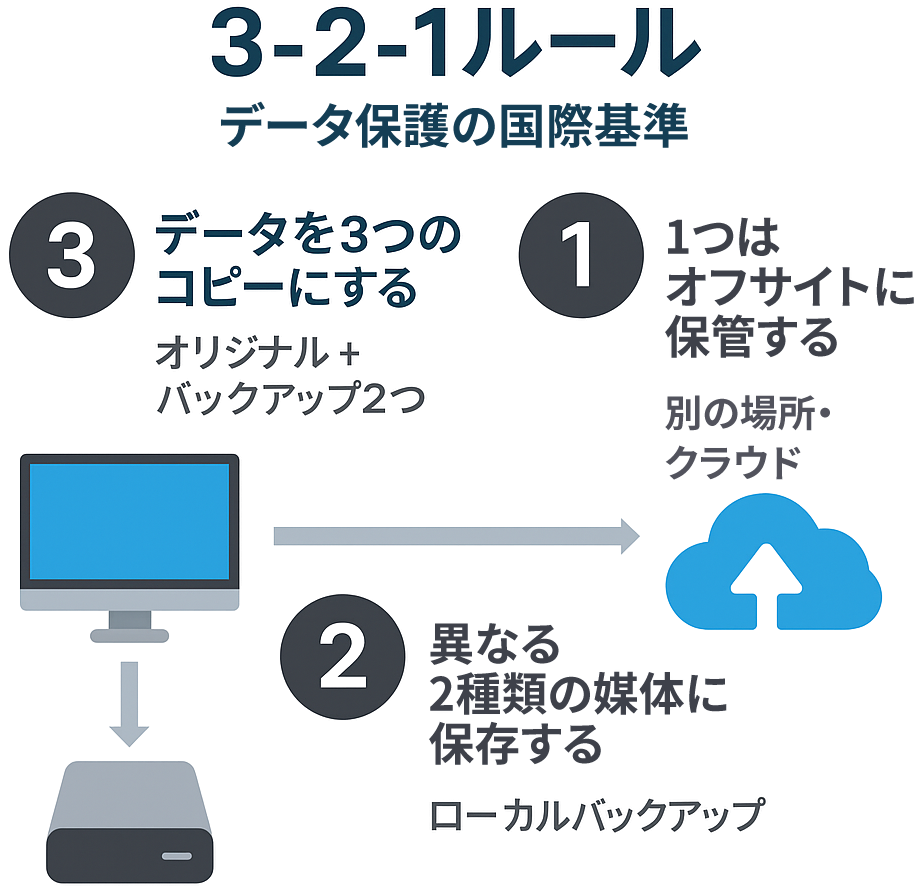

確実に復旧するためのバックアップ戦略

データ保護の国際基準「3-2-1ルール」の実装

- データを3つ作成する(オリジナルと2つ以上のバックアップ)

- 2種類の異なるメディアに保存

- 少なくとも1つはオフサイト(地理的に離れた場所やクラウド)に保管

エアギャップ/オフラインバックアップの確保

ランサムウェアはネットワーク上のバックアップも標的とするため、ネットワークから物理的・論理的に隔離されたバックアップメディアを確保することが極めて重要です。

定期的なリストアテスト

バックアップを取得するだけでなく、実際にデータが破損していないか、復旧手順が機能するかを定期的に検証します。

万が一感染した場合の初動対応6ステップ

初動調査

偽の警告ではないかを確認し、感染デバイスが2台以上の場合にインシデントを宣言します。

ネットワークの遮断

感染が疑われるデバイスを直ちにネットワークから隔離します。

被害の極小化

漏洩した可能性のあるパスワードをすべて変更します。

関係者への報告

経営層、法務部門、そして警察(警視庁サイバー犯罪相談窓口)に連絡します

身代金の支払い判断

原則、身代金は支払わない方針を堅持します。支払っても復旧が保証されず、犯罪を助長するためです。

復旧の実施

適切なバックアップがあれば、それを利用して復旧します。その際、証拠保全のためにフォレンジック専門家に相談することを推奨します。

おわりにセキュリティ対策は「継続」と「経営の責務」

経営者へのメッセージ

セキュリティ対策は単なるIT部門の課題ではなく、事業継続のための経営の責務です。ランサムウェア攻撃を想定した業務継続計画(BCP)を策定しましょう。

Web制作者へのメッセージ

日々の運用において、認証の強化、パッチ適用、攻撃対象の管理を徹底し、人的防御(教育)と技術的防御を組み合わせた継続的な対策が必要です。